Rodzaje sygnatur i szyfrowanie transakcji w sieciach blockchainowych.

W kryptografii, która jest podstawą wykorzystywaną do tworzenia sieci blockchainowych, bardzo ważnym aspektem są cyfrowe sygnatury. Pierwsze modele teoretyczne podpisów składanych drogą elektroniczną pojawiały się już w 1976 roku wraz z powstaniem internetu. Ich twórcy przypuszczali, że mogą istnieć schematy jednokierunkowych kombinacji, możliwych do odszyfrowania za pomocą odpowiedniego kodu. Cyfrowy podpis z definicji jest matematycznym sposobem walidacji i potwierdzania autentyczności oraz integralności wysyłanych danych w cyfrowym dokumencie lub aplikacji.

W procesie szyfrowania dane elektroniczne przekształcane są formę, która jest niezrozumiała dla nikogo poza osobami upoważnionymi do ich odbioru. W deszyfrowaniu - kod tłumaczony jest na dane.

Jak działa mechanizm szyfrowania cyfrowych sygnatur?

Podpis cyfrowy zapewnia funkcjonalność, która pozwala, aby treść wiadomości, którą przesyłamy do innego użytkownika pozostała niezmieniona. Podpisując dokument dodajemy do niego za pomocą klucza prywatnego i publicznego jednokierunkową, zaszyfrowaną wiadomość. Osoba do której przesyłamy wiadomość nadal może ją odczytać, ale podpisana jest w sposób zaszyfrowany, możliwy do odkodowania za pomocą naszego klucza publicznego.

Odszyfrowywane są one przy pomocy klucza prywatnego. Kluczy tych może być więcej, jeśli określony adres wykorzystuje multisygnatury, który zwiększa bezpieczeństwo znajdujących się na nim środków. Więcej na temat tego mechanizmu możesz przeczytać w osobnym artykule, który został mu poświęcony.

Metody szyfrowania zaimplementowane do transakcji bitcoina

W sieci bitcoina, która ma otwarty kod źródłowy wszystkie transakcje są jawne. Widać kto i kiedy oraz na jaki adres przesłał określoną liczbę kryptowaluty. Jedyną informacją, która pozostaje tajna jest tożsamość nadawcy i odbiorcy. Praktycznie nigdy ze 100% pewnością nie jesteśmy stwierdzić do kogo należy dany adres portfela. Są jednak sposoby, aby ukryć większą część informacji, niż tylko tożsamość nadawcy i odbiorcy środków. Dostęp do historii określonych monet może być niebezpieczne dla ich wymienialności (ang. fungibility). Jeśli odbiorca zobaczy (bazując na historii transakcji), że monety nadawcy pochodzą z niezbyt wiarygodnego źródła może odmówić ich przyjęcia. W przypadku gotówki lub kryptowalut z poszerzonymi mechanizmami prywatności (np. monero) nie mamy takiego problemu.

Coinjoin - technika ochrony prywatności

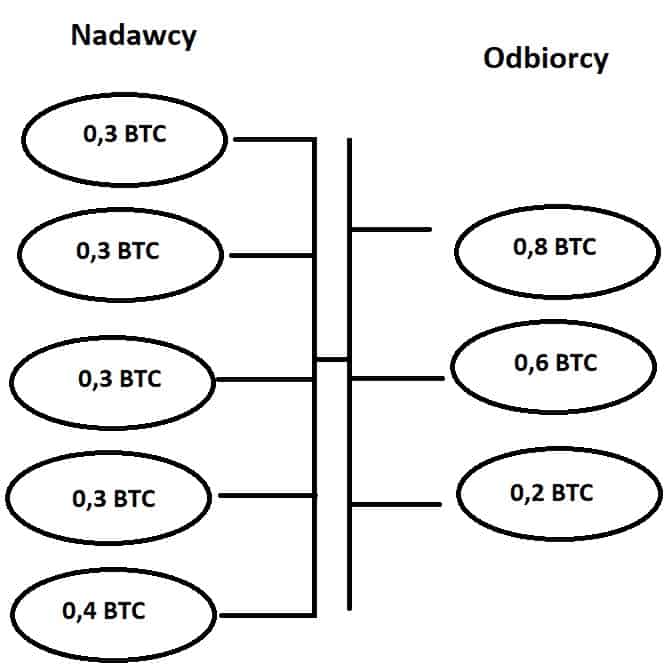

Mechanizm ten pozwala na łączenie przez nadawców i odbiorców wielu transakcji w jedną. Zjawisko to utrudnia osobom śledzącym transakcje w sieci jednoznaczne zweryfikowanie między jakimi adresami przesłana została określona kwota. Największym portfelem bitcoinowym, który stosuje ten mechanizm jest Wasabi. Ma on jednak pewną wadę - jest on największy z wszystkich portfeli, które wykorzystują tę technikę. Łatwo można się więc domyślić, że duże łączone transakcje pochodzą z adresów wygenerowanych właśnie przez ten portfel.

Miksowanie transakcji przy pomocy techniki coinjoin

Miksowanie transakcji przy pomocy techniki coinjoin

......

Bitcoina oraz litecoina możesz kupić w naszym kantorze kantorbitcoin.pl:

- Kupno bitcoin BTC – https://kantorbitcoin.pl/kupno-sprzedaz-bitcoin/

- Kupno litecoin LTC – https://kantorbitcoin.pl/kupno-sprzedaz-litecoin-ltc/

Kurs bitcoina możesz śledzić w naszym archiwum cenowym, które dostępne jest tutaj.